Las redes OT (Operational Technologies), que tradicionalmente solían estar separadas hasta el punto de ser conocidas como redes aisladas, en los últimos tiempos están cada vez más interconectadas en la red de la empresa, con acceso a internet y a la red IT. Esta interconexión lleva aparejado que estén también más expuestas a las amenazas que vulneran las redes corporativas. Las redes OT actuales se interconectan para permitir el acceso remoto, el mantenimiento preventivo o la integración con sistemas ERP, por citar algunos casos. Sin embargo, estas redes no suelen estar tan bien segmentadas como deberían, al no utilizar firewalls, listas de control de acceso y otras medidas, de modo que se permiten comunicaciones no deseadas entre los distintos segmentos y las amenazas pasan de un dominio a otro.

A la situación anterior se suma el hecho de que cuando un atacante llega a la red OT, suele ser bastante fácil comprometer los dispositivos OT debido a que estos productos, con su larga vida útil, su naturaleza a menudo propietaria y las exigencias de compatibilidad con versiones anteriores, tienden a mantener características inseguras por diseño durante mucho tiempo.

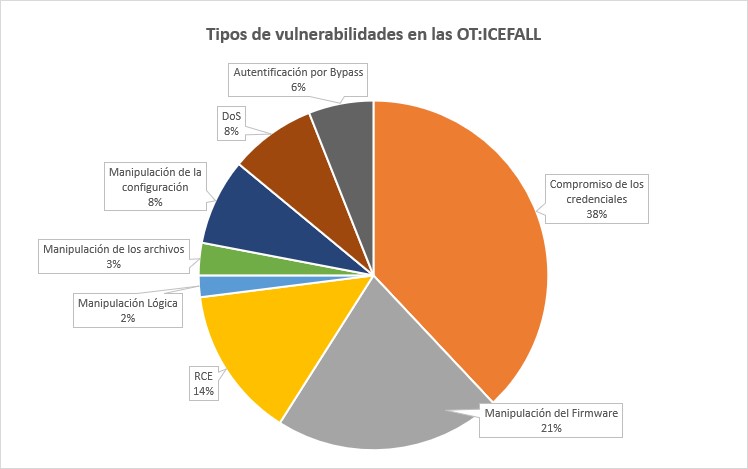

Desde Forescout, el equipo de investigadores expertos en ciberseguridad Vedere Labs ha elaborado un informe en el que analiza las vulnerabilidades de los diez principales proveedores de OT a nivel mundial, que la compañía ha llamado colectivamente OT: ICEFALL. En dicho estudio se apunta que Vedere Labs ha detectado hasta 56 vulnerabilidades de las cuales más de un tercio (un 38%) permiten comprometer las credenciales de acceso; en segundo término, se sitúan las vulnerabilidades asociadas a la manipulación del firmware, que suponen el 21% de ellas, mientras que en tercer lugar se encuentran las de ejecución remota de código (RCE) que alcanza un 14% del total.

Las vulnerabilidades registradas se dividen en cuatro categorías principales: inseguridad de protocolos de ingeniería, criptografía débil o esquemas de autenticación comprometidos, actualizaciones de firmware inseguras y ejecución remota de código a través de funcionalidad nativa.

Evolución significativa de los ataques dirigidos a OT

Las amenazas y los actores maliciosos en el espacio de OT han evolucionado significativamente mostrando una tendencia cada vez más destructiva en la última década. Los ataques dirigidos a OT suelen utilizar protocolos específicos de este ámbito y características nativas para llevar a cabo sus actividades. Entre los programas maliciosos más conocidos de malware que utilizan estas técnicas se encuentra Industroyer, que se utilizó para causar el apagón de Ucrania en 2016; su variante más reciente, Industroyer2, ha sido hallada en Ucrania en 2022; también está TRITON, que se dirigió a los sistemas de seguridad industrial en Oriente Medio en 2017; e INCONTROLLER, un kit de herramientas APT que tiene como objetivo varios dispositivos OT, como servidores OPC UA y PLC de Omron y Schneider Electric.

Aprovechar las capacidades nativas que son inseguras por diseño en los equipos OT son el modus operandi preferido de los atacantes de ICS del mundo real (como es el caso de Industroyer2, TRITON e INCONTROLLER).

¿Cómo pueden hacer frente las organizaciones a estas vulnerabilidades?

Como punto de partida, se hace necesaria una robusta monitorización de la red con conciencia OT y capacidades de inspección profunda de paquetes de protocolos específicos OT.

Por otra parte, el informe de Vedere Labs identifica un cambio de tendencia en las vulnerabilidades «inseguras por diseño». Hace sólo unos años, a algunas vulnerabilidades bien conocidas –como algunas de las que se pueden encontrar en OT: ICEFALL– no se les asignaba un identificador CVE porque se asumía que todo el mundo sabía que los protocolos OT eran inseguros. Por el contrario, desde Forescout consideran que un CVE es un marcador reconocido por la comunidad que ayuda a la visibilidad de la vulnerabilidad y permite la posibilidad de actuar, ya que facilita a la fuerza comercial la solución de problemas y a los propietarios de los activos el evaluar los riesgos y aplicar parches.

Además de la monitorización de la red, Vedere Labs propone mitigaciones para OT: ICEFALL que incluyan el aislamiento de las redes OT/ICS de las redes corporativas y de Internet, limitar las conexiones de red sólo a las estaciones de trabajo de ingeniería específicamente permitidas y centrarse en la reducción de las consecuencias cuando sea posible.

Basándose en un análisis cuantitativo de su investigación y contrariamente a la percepción común, Vedere Labs considera razonable suponer que un equipo pequeño, pero capacitado y con los incentivos adecuados, podría desarrollar al menos capacidades cibernéticas ofensivas de OT básicas a un coste sorprendentemente razonable.

Por otra parte, las prácticas inseguras por diseño en OT siguen siendo habituales, y los controles de seguridad que se han implementado son a menudo de baja calidad. Este informe también señala que, a pesar del importante papel que desempeñan los esfuerzos de endurecimiento impulsados por las normas aplicables a los entornos de OT, los productos con características inseguras y controles de seguridad triviales se siguen certificando, dándose por válidos.

Además, debido a la naturaleza opaca y propietaria de muchos sistemas OT, junto con la ausencia de la ausencia de CVE, muchos problemas persistentes son invisibles, lo que hace que no se pueda actuar, provocando una ceguera innecesaria ante los riesgos.

Por ello, recomendamos añadir una seguridad adecuada al diseño de los fabricantes de dispositivos y protocolos de OT, y hacemos un llamamiento a que el sector en general se cerciore de que los controles de seguridad sean robustos y no meramente funcionales.