En la mayoría de las ocasiones, los ciberdelincuentes llevan a cabo sus acciones maliciosas con un único objetivo: su propio beneficio. Con el tiempo, sus técnicas van perdiendo efectividad, por lo que se ven obligados a crear otras nuevas. En este artículo, INCIBE da a conocer los dos métodos que, actualmente, están siendo utilizados por los ciberdelincuentes con el fin de propagar malware.

Actualizaciones falsas del navegador

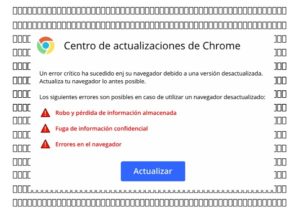

A través de este sistema, los ciberdelincuentes comienzan por infectar sitios web legítimos introduciendo código malicioso, aunque también podrían utilizar sus propios portales. Una vez que el usuario accede al sitio web malicioso verá una ventana que parece provenir del centro de actualizaciones de su navegador. Ésta puede contener mensajes diversos, sin embargo, puede mencionar que el navegador ha sufrido varios errores críticos. Además, indica que para solucionarlos, será necesario actualizar el navegador. Para que el engaño sea más efectivo, muestran en el fondo caracteres distintos a la alfabetización utilizada habitualmente.

El malware será capaz de averiguar qué tipo de navegador utiliza la víctima para así adaptar la ventana de alerta. Cuando se consigue llevar a cabo el engaño y la víctima descarga la falsa actualización, se pueden dar varios escenarios en función del tipo de archivo que se haya descargado:

- Archivo ejecutable «.exe»: este caso se da cuando la víctima accede al sitio web comprometido desde un dispositivo con sistema operativo Windows. Al ejecutarse el archivo manualmente o de forma automática, en caso de aprovechar alguna vulnerabilidad, el dispositivo resultará infectado.

- Archivo comprimido (con extensiones del tipo: .zip, .rar, .tar o .7z): este contendrá el archivo malicioso ejecutable que infectará el equipo tras ser descomprimido. En algunos casos, el fichero descomprimido tiene extensión «.js» (fichero con código JavaScript) en vez del habitual «.exe» de Windows, aunque es igual de peligroso y el resultado de la infección será el mismo;

- Archivo «.apk»: si la víctima está utilizando un dispositivo móvil Android, el fichero malicioso que se descargará será una aplicación.

Los nombres de los archivos maliciosos utilizan patrones similares a los habituales en los ficheros de actualizaciones periódicas, siendo el elemento principal el año y mes actual, de esta forma aparentan ser legítimos.

Falso Google reCAPTCHA

En esta ocasión, los ciberdelincuentes comienzan con una campaña de correos electrónicos, generalmente de tipo phishing, en los que se dan las siguientes variables:

- Mensaje que suplanta una marca conocida: para ello, utilizarán sus logotipos e imágenes. También es común falsear el remitente del correo para que parezca enviado desde la entidad suplantada, junto con cualquier otro elemento que pueda dar veracidad al mensaje.

- Mensaje de alerta: en este caso, la finalidad es generar una situación de urgencia en la víctima para que actúe, rápidamente, sin pensar demasiado.

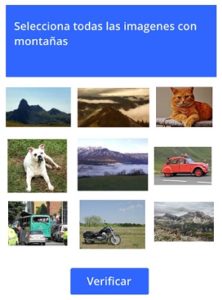

Los correos electrónicos cuentan con un enlace a un sitio web fraudulento. Estos mensajes de tipo phishing suelen dirigir al usuario una página web que simula una entidad de confianza. En este caso, el usuario es redirigido a una falsa página de error 404. Inmediatamente después, será redirigido, nuevamente, a otra página web que simula ser el famoso Google reCAPTCHA.

Medidas de protección

- Antivirus instalado y actualizado: los archivos maliciosos identificados en este tipo de ataques ya son detectados por la mayoría de antivirus, por lo que, si tienes antivirus, evitarás la infección.

- Descargar software, únicamente, de sitios web oficiales.

- Cuando navegas por internet, no hacer caso de las ventanas emergentes solicitando actualizaciones de seguridad o cualquier otra acción que requiera instalar softwareen el equipo.

- Mantener el equipo completamente actualizado, activar las actualizaciones automáticas en caso de ser posible.

- Evitar navegar por sitios web de dudosa legitimidad.

- Tomar precauciones al abrir correos de usuarios desconocidos, enlaces y documentos adjuntos.

- Instalar aplicaciones en el dispositivo móvil únicamente de la tienda oficial.